ZERO DIA - Semana 2025-02-10

Vazamento de dados do Banco Neon | Suposto Vazamento de Dados do Governo de SP | Operações PF Data Change e Gift Fraude | PCDF desarticula organização de SIM Swap | e mais

Vazamento de dados do Banco Neon

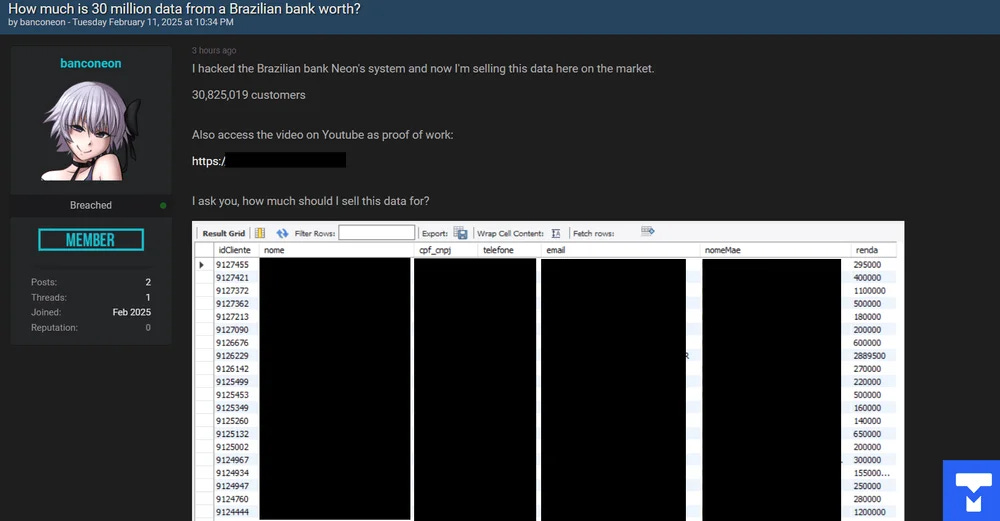

Entre 11 e 12 de Fevereiro, banconeon (BreachForums) publicou um post no fórum divulgando um vazamento de dados de 30 milhões de clientes do Banco Neon. De acordo com o atacante, os dados extraídos foram Nome Completo, CPF, Telefone, endereço de email e nome da mãe. As informações são do TecMundo.

Em 12 de Fevereiro o atacante, que havia se identificado como banconeon no BreachForums, entrou em contato com o jornalista da TecMundo utilizando um novo nome: Pegasus. O post no BreachForums, que agora não está mais disponível, serviu apenas para dar a visibilidade desejada ao incidente entre indivíduos e empresas de threat intel que seguem de perto cada post e usuário como a um jogo de futebol. Entrevistas de operadores de ransomware e grandes vazamentos de dados não são novidade e a entrevista concedida ao TecMundo não foi exatamente uma surpresa. A seguir os pontos da entrevista que chamaram a minha atenção:

Motivação: insatisfação pela falta de reconhecimento financeiro por encontrar bugs. Já soube de relatos parecidos, que davam conta que os programas de bug bounty (recompensas por bugs de software) de corretoras e empresas Brasileiras não eram recompensadores.

Como os dados foram obtidos: não foi esclarecido. A resposta para essa pergunta foi “Eu nunca trabalhei lá (Banco Neon). Foi uma falha de domínio que, aliás, existe em quase todos os sites .br. É uma questão de identidade. […] O problema é o .gov, mas tem outros meios sem ele também”.

Pegasus alega que abordou o Banco Neon e negociou seu silêncio por 5 Bitcoins (BTC) - aproximadamente R$2,8 milhões. De acordo com o atacante, o banco se comprometeu a fazer o pagamento. A reportagem TecMundo apurou essa alegação e afirma ser verídica.

Pegasus parece ter uma certa ética de trabalho, revelando que divulgaria os dados somente para o banco e para o cliente afetado. Ele afirma que enviou 7 mil mensagens SMS com o texto XXXX, seus dados foram vazados pelo Neon! Acesse com urgência: xxxxx, porém não foi possível confirmar essa informação.

No post da BF, o vídeo que seria prova da alegação estava em hXXps://neonsefudeu[.]com/

Pegasus alegou para o TecMundo que estava montando uma espécie de Have I Been Pwned (HIBP) para que as vítimas verificassem diretamente. Interessante isso, talvez se torne uma tendência - uma espécie de HIBP sem intermediários. O site parece ser um desses:

neonvazou[.]com

vazouneon[.]com

neonvazados[.]com

vazamentosneon[.]com

vazamentosdoneon[.]com

neononline[.]link

vazamentoneon[.]link

Para entrar em contato diretamente com Pegasus, utilize os endereço pegasus@pegasus.monster .

Como se diz em comunicação social, existe o ponto de vista de cada envolvido e o que de fato aconteceu. É possível que nunca saibamos a total extensão desse incidente, se os dados obtidos foram além daquelas cinco colunas, se o atacante obteve dados transacionais ou pior - possibilidade de transferir fundos.

O Banco Neon aparenta ter feito uma análise de risco levando em consideração impacto na imagem, impacto nos negócios e consequências diante da Autoridade Nacional de Proteção de Dados (ANPD que fiscaliza a LGPD) e ter decidido que valeria a pena não pagar o bug bounty compulsório. Muitas empresas tem políticas para esse tipo de incidente, que é semelhante a Ransomware. Pagar ou não pagar pelo resgate, acionar seguro se aplicável, encarar as consequências de peito aberto.

A seguir, reproduzo o comunicado oficial enviado para os clientes.

Prezado(a) Cliente,

Em 09/02/2025, a Neon tomou conhecimento de uma possível cópia indevida de dados pessoais de seus clientes e iniciou imediatamente as investigações para confirmar a sua ocorrência e avaliar a sua extensão.

Assim, prezando pela responsabilidade e transparência, a Neon informa que identificou acesso e cópia de seus seguintes dados pessoais: nome, CPF, telefone, e-mail, nome do pai e nome da mãe. Tratam-se de dados cadastrais que são classificados como simples (gerais) nos termos da legislação aplicável.

A Neon verificou que o acesso e a cópia ocorreram mediante exploração da credencial de sistema interno atribuída a parceiro, com a utilização de técnicas avançadas. A Neon acionou os protocolos de segurança e adotou as medidas necessárias para impedir novos acessos indevidos e está realizando o monitoramento constante das redes, sendo que, até o momento, não identificou a divulgação pública dos dados pessoais impactados.

É importante destacar que seus dados financeiros não foram acessados e que os fatos ocorridos não permitem acesso às suas contas bancárias e nem possibilitam a realização de transações.

Nossa equipe permanece investigando o ocorrido e está adotando todas as medidas necessárias para garantir a proteção de seus dados pessoais. Permaneceremos vigilantes e monitorando a situação de maneira rigorosa.Reforçamos que sua conta permanece segura: nenhuma ação é necessária em relação a sua conta.

Alertamos para que esteja atento(a) a possíveis comunicações suspeitas, especialmente que demandem o acesso a links, a realização do download de arquivos e que solicitem qualquer providência com urgência.

Caso tenha quaisquer dúvidas, estamos à disposição para atendê-lo(a) através do canal oficial, disponível em nosso aplicativo.Atenciosamente,

Equipe Neon.

UndefinedBrazil alega ter extraído dados de 45 milhões de cidadãos de sistema do governo SP

Em 14 de Fevereiro, o hacker UndefinedBrazil (BreachForums) anunciou que havia extraído quase 71 milhões de fotos e 45 milhões de registros de cidadãos de um sistema do governo do Estado de São Paulo. Essa foi a única postagem desse usuário, que se juntou ao fórum em Dezembro de 2024. O mesmo incluiu amostras para provar suas alegações. TecMundo reportou o acontecimento no mesmo dia, com as devidas ressalvas sobre averiguação e até engagement (contato direto) com UndefinedBrazil. Muito bem, TecMundo. Mais uma semana, mais um vazamento no BF.

UndefinedBrazil alegou que tentou relatar o problema diretamente para o Governo de São Paulo por dois meses, sem sucesso. Não é difícil acreditar nessa parte, mas há cinquenta tons de locais para se divulgar esse tipo de conteúdo - o indivíduo escolheu um dos mais próximos de preto. Normalmente, hackers fornecem provas de comprometimento, mas não fornecem provas de tentativa de contato. Vamos acreditar na palavra dele. Tudo o que sabemos é que UndefinedBrazil foi repreendido pelo moderador Tanaka por ter postado o conteúdo em Português em um fórum cujo idioma é inglês e por ter postado o conteúdo na seção inadequada.

Polícia Federal deflagra operações Data Change e Gift Fraude

Em 13 de Fevereiro, a Polícia Federal (PF) deflagrou duas operações: Operação Gift Fraude, em São Paulo, e Operação Data Change, em Goiânia.

A Operação Data Change teve como objetivo investigar um grupo criminoso que acessava sistemas de execução penal e de mandados de prisão, geridos pelo Conselho Nacional de Justiça (CNJ). O grupo tinha como objetivo adiantar as datas para progressão de regime dos apenados, de modo que estes pudessem progredir, de forma fraudulenta, mais rapidamente do regime fechado para o semiaberto, quando então rompiam a tornozeleira, tornando-se foragidos da justiça. Há indícios da participação de advogados.

A Operação Gift Fraude apura exploração de vulnerabilidades em uma plataforma de e-commerce de varejo global não divulgada pela PF. O grupo realizava compras fictícias de gift cards na plataforma, gerando créditos fraudulentos que ultrapassaram R$ 1 milhão.

PCDF desarticula organização criminosa especializada no golpe do SIM Swap

Em 12 de Fevereiro, a Polícia Civil do Distrito Federal (PCDF) deflagrou uma operação que resultou na prisão de três integrantes de uma organização criminosa especializada no golpe do SIM Swap. A investigação, iniciada em janeiro de 2024, apurava um esquema que consistia em trocar a titularidade da linha telefônica das vítimas seguida de acesso a contas bancárias para realizar transações fraudulentas.

O grupo era composto por quatro pessoas com funções bem definidas:

um homem, de 26 anos, identificado como líder do grupo e responsável pela parte operacional das fraudes;

sua companheira de 25 anos, que auxiliava na logística e movimentação financeira;

um homem, de 39 anos, responsável por realizar as trocas de titularidade das linhas telefônicas;

um homem, de 44 anos, que fornecia dados cadastrais das vítimas. Esse último encontra-se foragido.

Também Importante

Banco Central aumenta a segurança de SVR e Registrato

Em 7 de Fevereiro, o Banco Central (BC) anunciou que somente contas GOV.BR que tenham Verificação em Duas Etapas habilitada serão capazes de efetuar login em Sistema Valores a Receber (SVR) e Registrato. A notícia foi replicada pelo Jornal Nacional em 15 de Fevereiro. O objetivo da mudança é dificultar fraudes. Anteriormente, bastava que uma conta GOV.BR tivesse nível Prata ou Ouro. A mudança entrou em vigor em 13 de Fevereiro. Registrato permite que um cidadão consulte suas informações financeiras pessoais. Atualmente, são cinco relatórios: Contas e Relacionamentos (CCS), Empréstimos e Financiamentos (SCR), Chaves Pix, Cheques sem Fundo (CCF) e de Câmbio e Transferências Internacionais. / BC

Polícia do Senado deflagra Operação Hermes

Em 13 de Fevereiro, Polícia do Senado (SPOL) e Polícia Civil da Bahia deflagraram uma nova etapa da Operação Hermes. A organização vinha aplicando golpes em parlamentares, desviando milhas de passagens aéreas e causando um prejuízo estimado em mais de dois milhões de reais. O g1 apurou que um dos nomes é o do senador Dr. Hiran (PP-RR). / Senado Federal

Rio Grande do Norte ganha delegacia especializada no combate a crimes cibernéticos

Em 14 de Fevereiro, a governadora Fátima Bezerra inaugurou a Delegacia Especializada em Repressão a Crimes Cibernéticos (DRCC) do Rio Grande do Norte. A DRCC é composta por Felipe Botelho, dois escrivães e cinco agentes. Se um estado tem uma estrutura mais organizada e dedicada de repressão a crimes cibernéticos, tem história. Preste atenção ao Rio Grande do Norte. / ASSECOM-RN

Mateus Prado Ortiz, 26, preso por aplicar Golpe do Pix em comerciantes

Em 10 de Fevereiro, a Polícia Civil (PC-PR) prendeu Mateus Prado Ortiz, 26, em São Mateus do Sul, Paraná. Ortiz, denunciado em 23 boletins de ocorrência, é suspeito de ter causado prejuízos na ordem de R$400 mil Reais. O delegado Gabriel Munhoz resumiu o Modus Operandi (MO) do criminoso. / G1 RPC

Esse homem […] entrava em contato com pequenos e médios comerciantes, principalmente relacionados à venda de ferramentas ou pneus, e enviava Pix falso a esse lojista. Acreditando tratar-se que de fato aquela aquela transferência tinha sido realizada, o lojista proporcionava a entrega dos bens a esse golpista, que normalmente enviava motorista do aplicativo ou ia buscar esses produtos.

Criminosos estão usando nome da Febraban para aplicar golpes na população

A Febraban (Federação Brasileira de Bancos) alerta que criminosos estão usando o nome da entidade para aplicar golpes na população.

Golpe do falso empréstimo. Bandidos criam páginas falsas na internet (Phishing), se passando por instituições financeiras e oferecem crédito com condições muito vantajosas.

Transação Suspeita. Outra abordagem é mandar mensagens de SMS informando sobre uma transação suspeita de valor alto em uma compra no varejo, solicitando que o cliente entre em contato com uma suposta central de atendimento para esclarecer a questão. / FEBRABAN

Perdi alguma coisa, sugestões, críticas? Entre em contato pelo Substack ou @ronaldotcom (Blue Sky). Aumento minhas fontes a cada dia, mas posso falhar como qualquer um dos seus fornecedores de threat intel ;-)