ZERO DIA - Semana 2025-01-13

Kraken Real-Time Phishing Panel no Brasil, Vulnerabilidades no Bruno IDE Desktop e Hackers do Bem, Phishing de contas Google Ads por Google Ads.

Kraken ataca o litoral Brasileiro

Em 28 de Novembro de 2024 o usuário KrakenBite anunciou no Fórum-Que-Não-É-Nomeado o novo serviço de painel de phishing em tempo real Kraken (Kraken Real-Time Phishing Panel). Apenas dois dias depois, em 30 de Novembro, o ator anunciou a lista de instituições cobertas, que parece estável desde então porque esse post não foi editado.

Em 17 de Janeiro o Tecmundo publicou uma matéria curta sobre esse serviço de phishing porque ele passou a ter suporte a bancos brasileiros - Bradesco, Banco do Brasil (BB), Itaú, e Nubank PJ. Kraken é um monstro marinho da mitologia nórdica, presente em diversas obras ficcionais.

O desenvolvedor promove que a ferramenta cobre mais de 80 organizações, incluindo bancos, exchanges de criptomoedas, redes sociais e outros. O painel permite controle sobre o que a vítima vê na tela e coleta os dados desejados em tempo real. O preço da licença, que é vitalícia, é 50,00 USD. Os analistas Reza Abasi e Divesh Mandhyan (CYFIRMA) postaram análises no Linkedin.

Para mais informações sobre o serviço e o ator por trás dele, há uma loja oficial e até um vídeo oficial.

Vulnerabilidade na versão 1.29.0 e anteriores do Bruno IDE Desktop

Em 14 de Janeiro de 2025 (não confundir com 2005) Rodolfo Tavares (Tempest) divulgou uma vulnerabilidade no Bruno IDE Desktop na lista de discussão de email Full Disclosure. A vulnerabilidade recebeu o identificador CVE-2024-48463. Tavares encontrou uma vulnerabilidade de injeção de comando na função shell.openExternal, que permite que um atacante execute comandos arbitrários ao fornecer um URL maliciosamente formatado. A exploração leva a uma potencial execução remota de código de escolha do atacante.

Full Disclosure e Bugtraq foram listas de discussão por email muito importantes nas décadas de 1990 e 2000. Essas listas fizeram parte de uma das primeiras eras da revelação de vulnerabilidades, mais conhecida como vulnerability disclosure. Comparadas com as eras seguintes, marcadas por caçadores de recompensa de bugs ou vulnerabilidades de software (bug bounty) e desenvolvedores de spyware baseados em vulnerabilidades secretas como NSO Pegasus, essas listas podem ser consideradas ingênuas e altruístas.

Hacker se deu Bem

Ainda sobre responsible disclosure, em 13 de Janeiro o Tecmundo replicou uma notícia velha de 29 de Dezembro do portal CISO Advisor (que estou propagando ainda mais atrasado) sobre duas vulnerabilidades - uma de exposição de dados e outra que possibilita alteração de dados - na plataforma do programa Hackers do Bem da RNP. George Luiz de Freitas Souza, aluno do próprio programa, fez bonito e reportou de maneira responsável e emocionante (arquivo PDF assinado_relatorio_rnp_hackersdobem-1-1.pdf) as duas vulnerabilidades, com direito a assinatura digital GOV.BR.

Aos que jogam contra o programa, dessa vez acho que foi uma publicidade positiva, tanto para o estudante quanto para a RNP. Um aluno do programa testou a própria plataforma e exercitou divulgação responsável, em um claro ganha-ganha. Não foi o que aconteceu no lançamento do programa, quando CapitalDigital tentou - e depois tentou novamente - denegrir um programa bem intencionado que apenas cometeu erros. Hackers do Bem tem como principal objetivo capacitar qualquer pessoa interessada em surfar a suposta onda perpétua de empregos em segurança que um certo organismo que vende certificados e cursos afirma existir. Ira Winkler discorda.

O Forum of Incident Response and Security Teams (FIRST), uma das organizações mais importantes no resposta a incidentes, produziu e mantem uma boa referência em divulgação responsável de vulnerabilidades. Guidelines and Practices for Multi-Party Vulnerability Coordination and Disclosure foi publicada pela primeira vez em 2017 e atualizada em 2020.

Grupo Brasileiro faz phishing de credenciais Google Ads pelo Google Ads

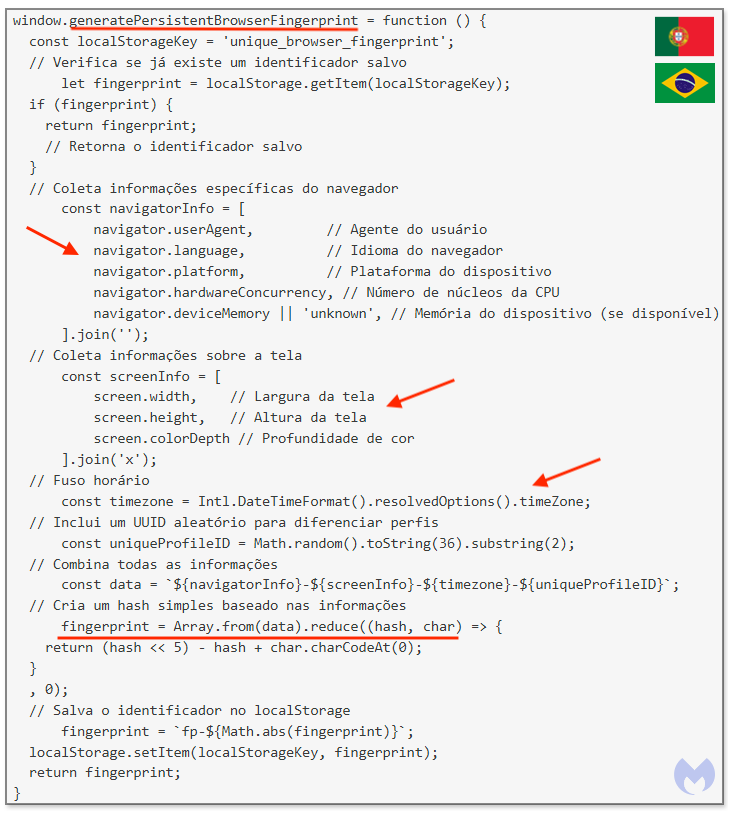

Em 15 de Janeiro a Malwarebytes reportou uma operação de malvertising que eles consideraram a mais notória já observada pela empresa de segurança. Criminosos foram observados coletando credenciais de indivíduos e organizações que fazem propaganda utilizando o Google Ads por meio de phishing que se utilizou do próprio Google Ads para se propagar. O objetivo das campanhas era coletar credenciais Google Account.

O modus operandi (MO) do grupo era o seguinte, segundo apuração da MalwareBytes:

Vítima insere suas credenciais Google em uma página de phishing.

O kit de phishing coleta identificador único de usuário Google Ads, cookies e credenciais.

A vítima pode receber uma mensagem de email indicando um login originado de um local atípico (Brasil).

Se a vítima não consegue conter essa tentativa, um novo administrador à conta Google Ads por meio de um endereço diferente de Gmail.

O ator Threat actor sai para gastar os recursos financeiros roubados e tranca a vítima para fora Google Ads, se possível.

A MalwareBytes identificou a possível nacionalidade dos dois grupos por trás dessas campanhas e MO - um asiático e outro Brasileiro. Mais de 50 propagandas fraudulentas foram reportadas para o Google. Os analistas afirmaram ser muito difícil o take down da operação desse grupo - ao menos uma propaganda maliciosa está sempre online 24x7.

Excelente, informações bem objetivas e relevantes.

Muito obrigado, mestre! Pelas palavras sobre o report acerca do programa Hackers do Bem.

Atenciosamente,

George_mjl.